【ネットアシストニュースレター | Vol.39 】

ネットアシストお客様ポータルの活用方法

~監視一時静観依頼~

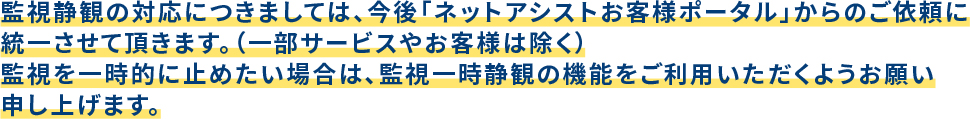

過去のニュースレターで度々ご紹介している「ネットアシストお客様ポータルの機能」について、今回はサーバー監視を一時的に静観したい場合の依頼方法をご案内いたします。

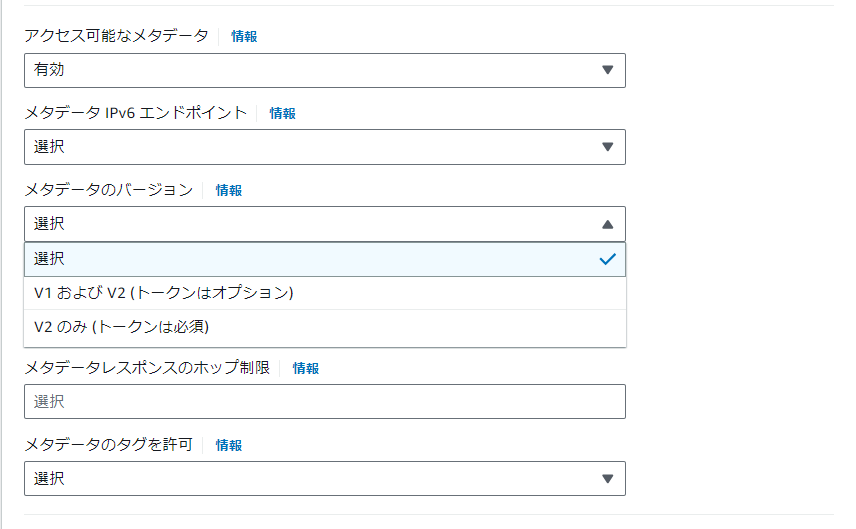

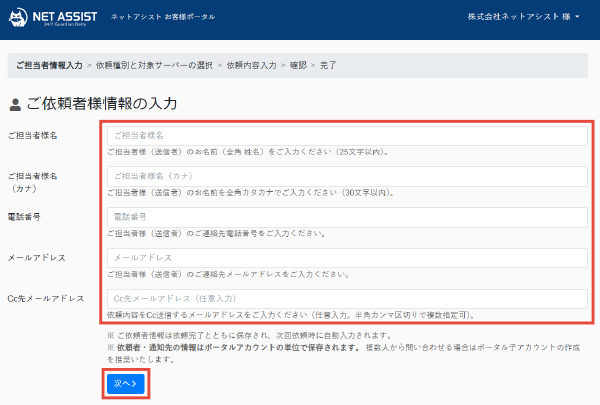

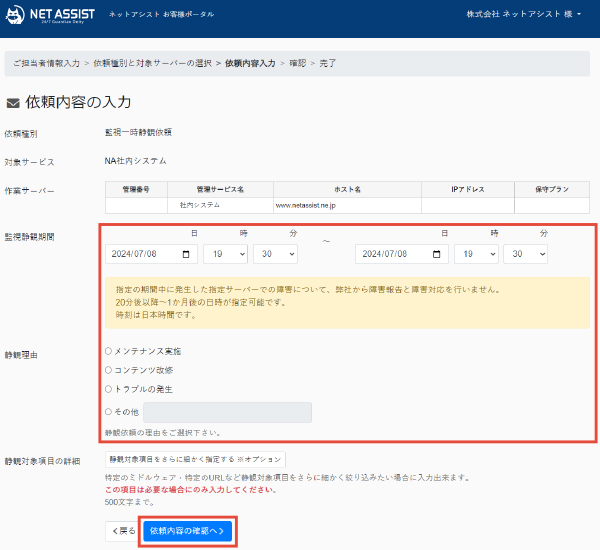

監視一時静観依頼の方法

※「監視対象項目の詳細」につきましては、必要な場合のみご入力ください。通常はご入力不要です。

依頼完了と同時に、「監視一時静観依頼 :サービスデスク依頼内容の控え」の件名で自動送信メールをお送りしています。

より便利にご利用いただけるよう、今後も「ネットアシストお客様ポータル」をアップデートしますので、ご期待ください!

セキュリティに関するニューストピック

OpenSSHの脆弱性

7月1日に、「OpenSSH」サーバー(sshd)にシグナルハンドラーが競合状態に陥る脆弱性(CVE-2024-6387)が発表されました。「glibc」ベースのLinuxシステムでリモートから悪用可能となり、最悪の場合、ルート権限で認証なしに任意のコードが実行されてしまうおそれがあります。

本脆弱性は、以前に対処された「CVE-2006-5051」のリグレッション(機能後退)と見られており、2020年10月に「OpenSSH 8.5p1」へ追加されたコードで混入したとのことです。「OpenSSH」開発チームによる深刻度の評価は「Critical」で、同日付けでリリースされた「OpenSSH 9.8p1」にて修正済みのため、対象の場合は早急なバージョン更新をおすすめいたします。

【各バージョンの影響】

・4.4p1(2006年9月)より前のバージョン:「CVE-2006-5051」および「CVE-2008-4109」に

対処したパッチが適用されていれば問題はない

・8.5p1(2021年3月)から9.8p1より前のバージョン:影響を受ける

・9.8p1およびそれ以降のバージョン:修正済み

参照:https://forest.watch.impress.co.jp/docs/news/1604882.html

https://blog.qualys.com/vulnerabilities-threat-research/2024/07/01/regresshion-remote-unauthenticated-code-execution-vulnerability-in-openssh-server

最近のサイバー攻撃事例3選

株式会社公文教育研究会/ランサムウェア感染

6月29日、公文の業務委託先企業が不正アクセスによりランサムウェアに感染し、公文が展開する顧客向けサービス「iKUMONサイト」に関連する個人情報の漏えいが確認されたと発表しました。対象人数は4,678名で、氏名や住所、電話番号などが漏えいしたことが判明しています。現在も引き続き調査と事実確認を進めています。

参照:https://i-kumon.kumon.ne.jp/i-kumon/oshirase/572

株式会社HAGS/不正アクセス被害

7月2日、オンラインショップ「hags-ec.com」が外部からの不正アクセスを受け、ユーザー21,398名の個人情報や1,432名のクレジットカード情報の漏えい懸念を発表しました。現在影響が懸念されるユーザーに連絡し、注意を呼びかけています。

参照:https://hags-ec.com/

株式会社ドワンゴ/ランサムウェアを含む大規模サイバー攻撃被害

6月8日に発覚したKADOKAWAグループデータセンター内の専用ファイルサーバーへのサイバー攻撃により、学校法人角川ドワンゴ学園の個人情報が漏えいした可能性があることを7月3日に公表しました。現在、対策部隊を設けて悪質な情報拡散を行う者への法的措置を進めています。

参照:https://dwango.co.jp/news/5173403170373632/

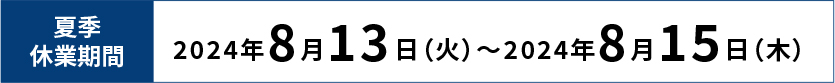

夏季休業のお知らせ

日頃より弊社サービスをご利用いただき誠にありがとうございます。

本年度の夏季休業についてお知らせします。

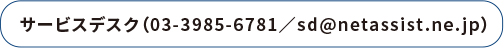

サービスデスクは24時間365日稼働しております。

ご契約中のお客様におかれましては、技術的なお問合せはサービスデスク宛てにお願いいたします。

猛暑が続く毎日ではございますが、夏風邪などひかれませんよう、

皆様お身体にお気を付けてお過ごしください。