Inspector v2とCISスキャン

こんにちは。T.Nです。

AWSにはCISスキャンサービスが提供されておりますが、Inspector Classicのみのサービスでしたが

2024年1月23日にInspector v2でも提供が開始されました。

ですので今回はざっくりとですが、Inspector v2でCISスキャンを実施していこうと思います。

公式ドキュメントによりますと、CISスキャンの要件として以下の記載がありますので

一つずつ要件を確認していきましょう。

- インスタンスのOSが、CISスキャンでサポートされていること。

- Amazon EC2 Systems Manager (SSM) マネージドインスタンスであること。

- Amazon Inspector SSM プラグインがインストールされていること。

- インスタンスに、AmazonSSMManagedInstanceCoreとAmazonInspector2ManagedCispolicyの

ポリシーが付与されていること。

①サポートOS

2024年3月時点でのサポートされているOSは以下です。

| オペレーティングシステム | バージョン | CIS ベンチマークバージョン |

| Amazon Linux 2 | AL2 | 2.0.0 |

| Amazon Linux 2023 | AL2023 | 1.0.0 |

| Windows Server | 2019 | 2.0.0 |

| Windows Server | 2022 | 2.0.0 |

サポートされているOSはまだまだ少ない印象です。今回は、Amazon Linux 2023を使用いたします。

②Amazon EC2 Systems Manager (SSM) マネージドインスタンス

Systems Managerサービスを開始し、Quick SetupのHost Managementから作成いたします。

SSMを設定する為には、amazon-ssm-agentの導入が必要ですが、今回のOSでは

初期から導入されておりました。

③Amazon Inspector SSM プラグイン

Amazon Inspectorサービスを開始すると、後述するポリシーがあたっているインスタンスに対して、

スキャニングが可能になり、自動的にプラグインが導入されます。

④ポリシー設定

まずは、IAMコンソールからロールを作成。ユースケースはEC2。

そして、アクセス許可するページにてAmazonSSMManagedInstanceCoreと

AmazonInspector2ManagedCisPolicyを追加いたします。

上記で作成したインスタンスプロファイルを対象インスタンスにアタッチすることで

準備完了です。

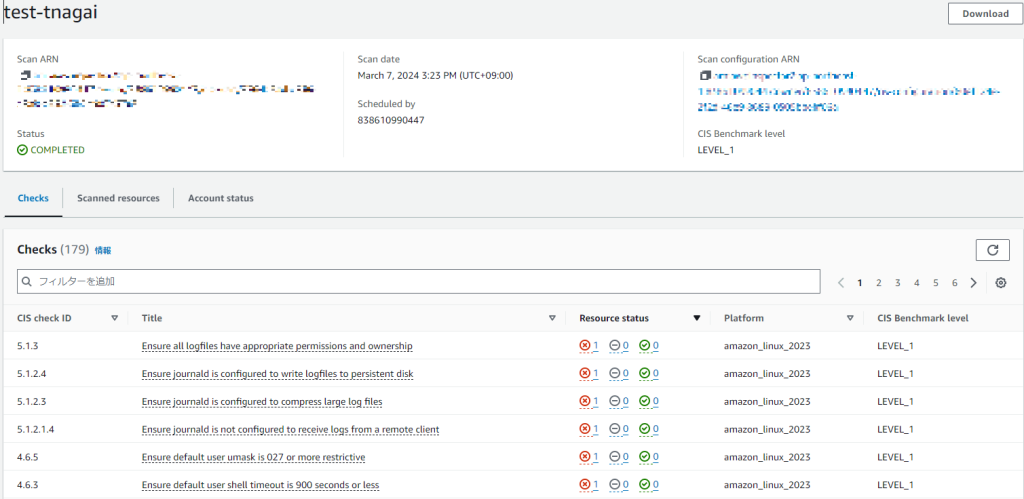

CISスキャン

Amazon InspectorコンソールからCISスキャンを選択し、「新しいスキャンの作成」を選択。

ターゲットリソースには、スキャン対象インスタンスのタグとキーを入力します。

ベンチマークレベルやターゲットアカウント、スケジュール等は要件に合わせて設定し、いざ実行。

数分ほどでスキャンが完了し、様々なスキャン結果が出力されました。

レベル1でもかなりの項目数があるので、全て確認するのはなかなか骨が折れそうです。

今回はざっくりとした解説ではありますが、コントロールパネル上での操作のみで

CISベンチマークの評価が可能となりました。

要件の中にベンチマークが必要な際はご参考になれば幸いです。それではまたどこかで。